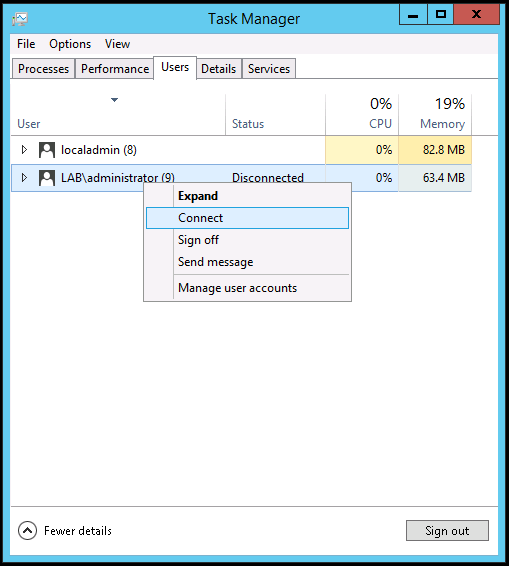

В своем блоге Александр Коржников рассказал, как используя права локального администратора при помощи Командной строки перехватить сессии другого юзера, у которого больше привилегий.

В итоге администратор получает полный доступ к возможностям учетной записи. Данный метод приводит к тому, что пользователя моментально выбрасывает из системы без какой-либо информации.

Блогер сообщил, что данным способом можно получить доступ не только к учетной записи администратора сети, но и другим пользователям, у которых есть доступ к важной персональной информации (например, системный администратор может получить доступ к системе платежных переводов у аккаунта сотрудника банка).

Сам Коржников называет найденную уязвимость «очень рискованной», но при этом не знает является ли она «багом». В документации Microsoft написано, что при неправильном вводе username или пароля процедура должна завершиться неудачно. Совершить процесс кражи учетной записи удалось на Windows: 7, 10, Server 2008 и Server 2012 R2. При этом он отметил, что не собирается сообщать об уязвимости в Microsoft, так как это процедура занимает слишком много времени.

Представитель Microsoft сообщил, что показанная в блоге процедура – не уязвимость, потому что требует локальных прав администратора для воспроизведения.